身份认证

Session认证机制

1、HTTP协议的无状态性

HTTP协议的无状态性,指的是客户端的每次HTTP请求都是独立的,连续多个请求之间没有直接的关系,服务器不会主动保留每次HTTP请求的状态。

2、如何突破HTTP无状态的限制——Cookie

Cookie 是存储在用户浏览器中的一段不超过4kb的字符串。它由一个名称(Name)、一个值(Value)和其他几个用于控制Cookie有效期、安全性、使用范围的可选属性组成。

不同域名下的Cookie各自独立,每当客户端发起请求时,会自动把当前域名下所有未过期的Cookie一同发送到服务器。

特性:

1、自动发送

2、域名独立

3、过期时限

4、4kb限制

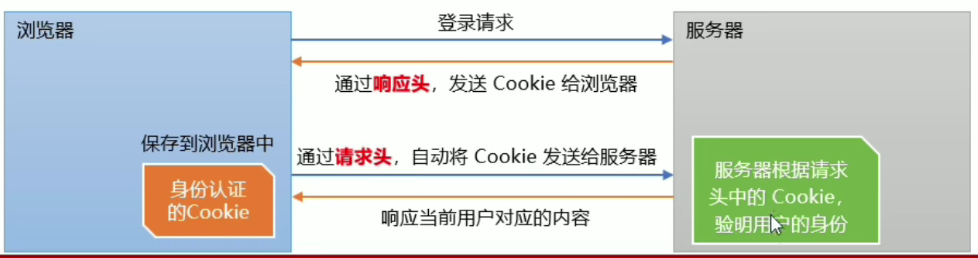

3、Cookie在身份认证中的作用

客户端第一次请求服务器的时候,服务器通过响应头的行使,向客户端发送一个身份认证的Cookie,客户端会自动将Cookie保存在浏览器中。

随后,每当客户端浏览器每次请求服务器的时候,浏览器会自动将身份认证相关的Cookie,通过请求头的形式发送给服务器,服务器即可验明客户端的身份。

4、Cookie不具有安全性

由于Cookie是存储在浏览器中的,而且浏览器也提供了读写Cookie的API,因此Cookie很容易被伪造,不具有安全性。因此不建议服务器将重要的隐私数据,通过Cookie的形式发送给浏览器。

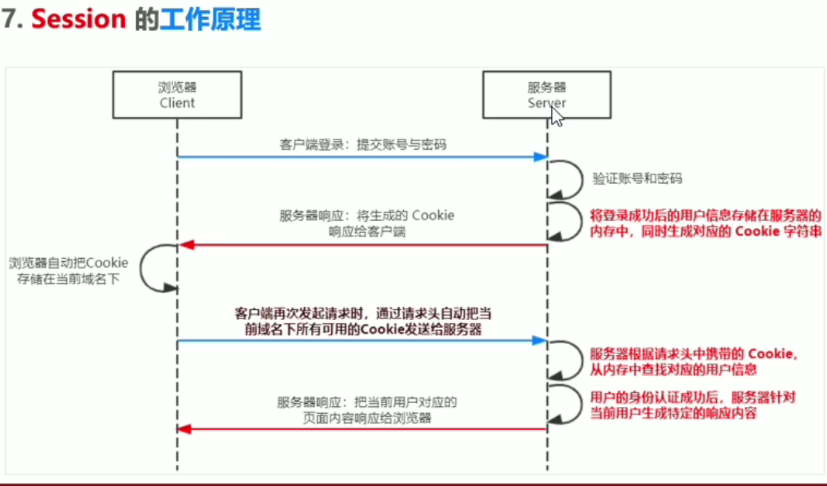

Seesion工作原理

JWT认证机制

1、Session认证的局限性

Session认证机制需要配合Cookie才能实现。由于Cookie默认不支持跨域访问,所以,当涉及到前端跨域请求后端接口的时候,需要做很多额外的配置,才能实现跨域Session认证。

JWT(JSON Web Token)是目前最流行的跨域认证解决方案

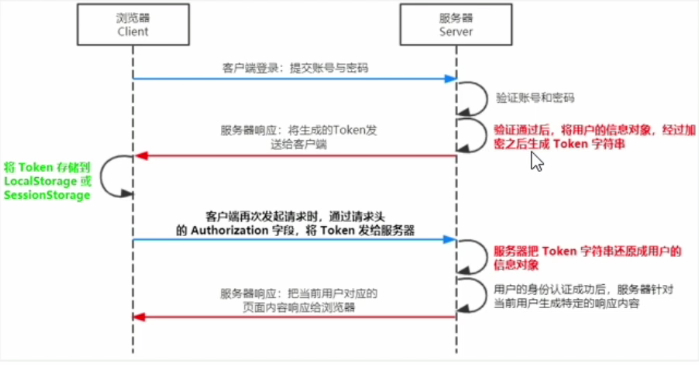

JWT工作原理

JWT的组成部分

JWT通常有三部分组成,分别是Header(头部)、Payload(有效荷载)、Signature(签名)

三者之间使用英文的 . 分隔,格式如下

Header.Payload.SignaturePayload部分才是真正的用户信息,它是用户信息经过加密之后生成的字符串

Header和Signature是安全性相关的部分,知识为了保证Token的安全性

JWT的使用方式

客户端收到服务器返回的JWT之后,通常会将它储存在localStorage或sessionStorage中。

此后,客户端每次与服务器通信,都要带上这个JWT的字符串,从而进行身份认证。

推荐是吧JWT放在请求头的Authorization字段中

Authorization: Bearer <token>使用JWT

安装

npm install jsonwebtoken express-jwtjsonwebtoken 用于生成JWT字符串

express-jwt用于将JWT字符串解析还愿城JSON对象

定义secret密钥

为了保证JWT字符串的安全性,防止JWT字符串在网络传输过程中被别人破解,我们需要专门定义一个用于加密和解密的secret密钥。

生成JWT字符串的时候,需要使用secret密钥对用户信息进行加密,最终得到加密好的JWT字符串

当JWT字符串解析还原成JSON对象的时候,需要使用secret密钥进行解密

在登陆成功后生成JWT字符串

调用jsonwebtoken包提供的sign()方法,将用户的信息加密成JWT字符串,响应给客户端。

app.post('/api/login',function (req,res) {

//将req.body请求体重的数据,转存为userinfo

const userinfo = req.body

//登录失败

if(userinfo.username !== 'admin'||userinfo.password !=='000000'){

return res.send({

status:400,

message:'登录失败!',

})

}

//登录成功之后,生成JWT字符串,通过token属性响应给客户端

res.send({

status:200,

message:'登陆成功',

//调用jwt.sign()生成JWT字符串,三个参数分别是:用户信息对象,加密秘钥,配置对象,expiresIn指定有效期

token:jwt.sign({username:userinfo.username},secretKey,{expiresIn:'30s'})

})

})将JWT字符串还原为JSON对象

客户端每次在访问那些有权限接口的时候,都需要主动通过请求头中的Authorization字段,将Token字符串发送到服务器进行身份认证。

此时,服务器可以通过express-jwt这个中间件,自动将客户端发送过来的Token解析还原成JSON对象:

//使用app.use()来注册中间件

//expressJWT({secret:secretKey})就是用来解析Token的中间件的

//.unless({path:[/^\/api\//]})用来指定哪些接口不需要访问权限

app.use(expressJWT({secret:secretKey})).unless({path:[/^\/api\//]})使用req.user获取用户信息

当express-jwt这个中间件配置成功之后,即可在那些有权限的接口中,使用req.user对象,来访问从JWT字符串中解析出来的用户信息。

//这是一个有权限的API接口

app.get('/admin/getinfo',function (req,res) {

console.log(req.user)

res.send({

status:200,

message:'获取用户信息成功',

data:req.user

})

})捕获解析JWT失败后产生的错误

当使用express-jwt解析Token字符串时,如果客户端发来的Token字符串过期或不何方,会产生一个解析失败的错误,影响项目的正常运行。我们可以通过Express的错误中间件,捕获这个错误并进行相关的处理

- 本文链接:https://archer-lan.github.io/2022/03/04/Node.js%20%E5%AD%A6%E4%B9%A0-09/

- 版权声明:本博客所有文章除特别声明外,均默认采用 许可协议。